声明:本次渗透非恶意攻击,只是一次意外的检测,未对站点的数据破坏!

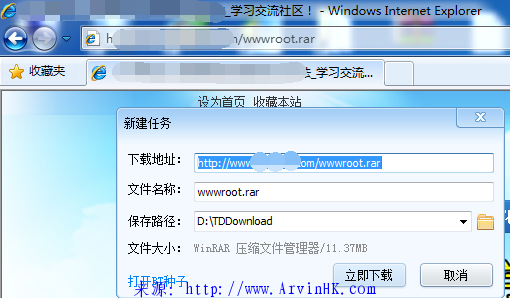

某年某月某日在某QQ群里看到一则广告,然后顺手点开了。简单的手工测试了下,然后就发现了一个比较严重的问题。

目标网站是一个论坛,程序是Discuz! X2.5。其实这种论坛程序已经比较安全了,但是管理员给了一些机会(安全意识不强!)。

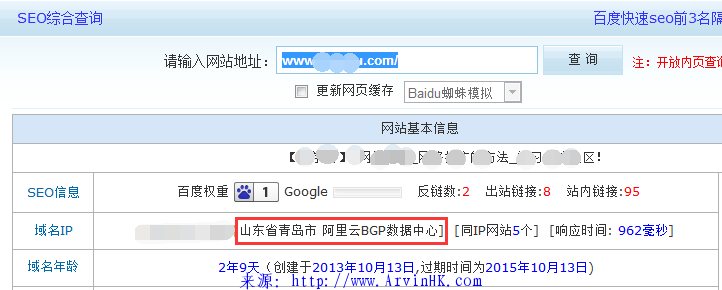

首先在站长工具查了一下网站,发现服务器显示【山东省青岛市 阿里云BGP数据中心】

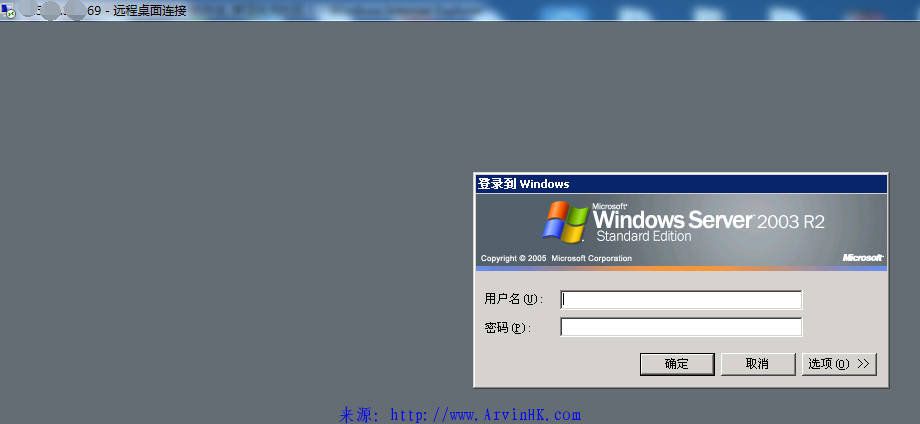

直接上远程桌面试试看,发现直接开的是3389端口,能连接上,是一台2003的服务器。

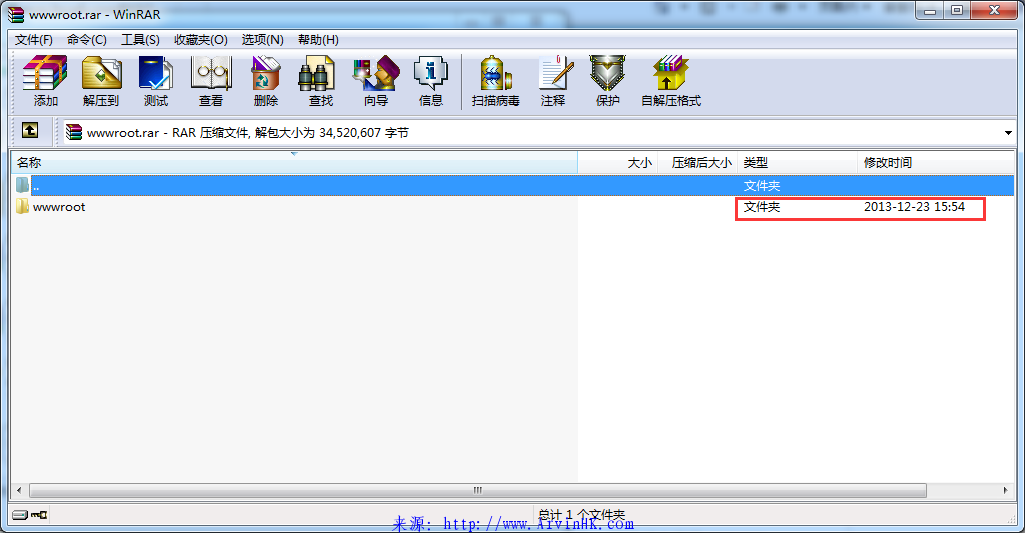

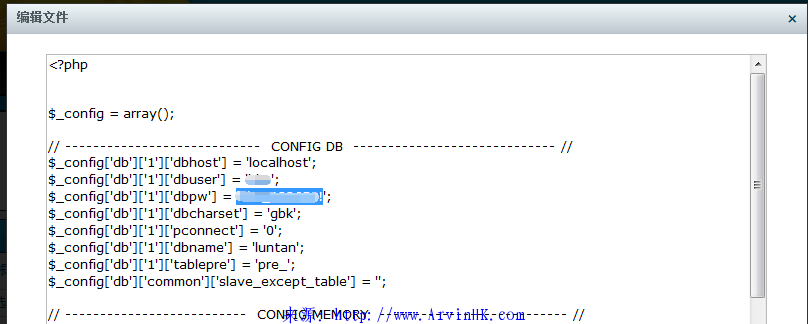

文件下载下来看了一下,这个压缩文件是2013年的,不过还是有用的。

文件下载下来看了一下,这个压缩文件是2013年的,不过还是有用的。

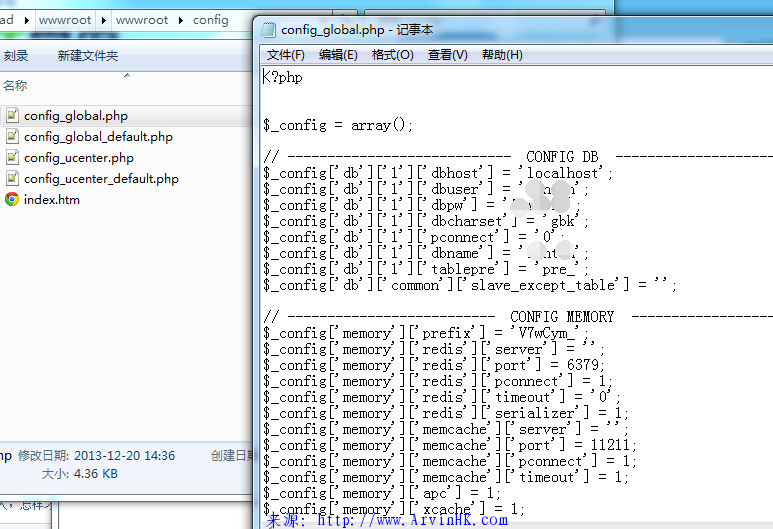

这里找到了数据库的用户名和密码。有了数据库的帐号密码咋办?? 必须要有数据库的后台登录地址啊,没地址有帐号密码有什么用?

比如一些网站是http://www.xxx.com/phpmyadmin 然后输入帐号密码就能管理数据库,虽然是方便,但不安全。

也有一些网站是http://www.xxx.com:1111 然后输入帐号密码就能管理数据库,也算不上安全,数据库这么重要的东西还是不建议对外访问。

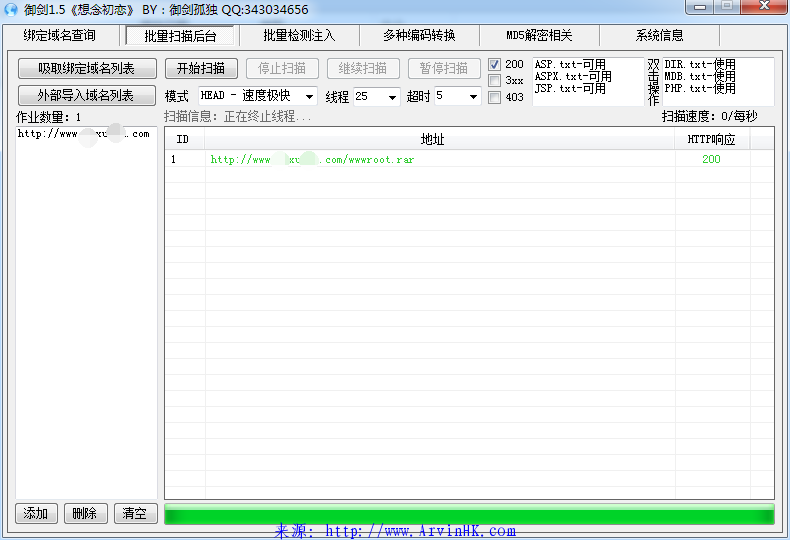

那么从上面两种方式中进行了测试。首先进行了目录扫描,用御剑扫描了一下,没发现什么可用的目录。(截图的时候我没有扫完)

然后就是猜端口了,也是用御剑2014版,能扫IP端口,速度还不错哈!扫描并没有从1-65535扫,我只扫了1~5000的端口。

扫描后发现不少的开放的端口,其中有几个端口可以利用:3311 3312 3313端口。

百度了这些端口,这些端口是easypanel虚拟主机管理系统开放的。

其中3312是主机后台控制面板登录端口,3313是数据库登录的端口。

拿刚才得到的数据库帐号密码在这个控制面板登录试了一下,结果是这样的。。。。。

然后拿之前的数据库帐号密码测试了一下目前的数据库,发现失败了!

不过没关系,既然有了FTP后台管理,要数据库的帐号密码还不简单? 直接找到config/config_global.php 找到里面的数据库帐号密码。

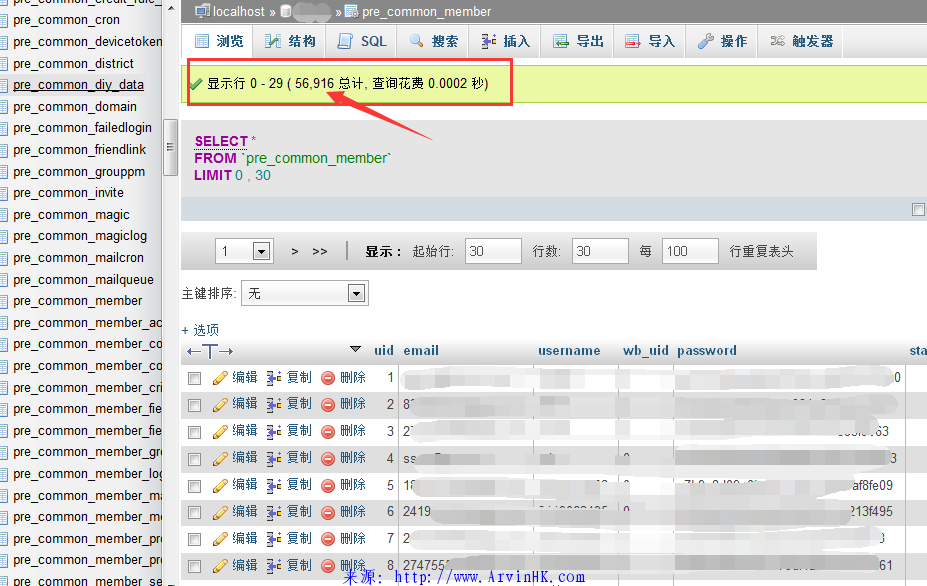

登录phpmyadmin数据库管理中心,看了一下论坛有不少人哟。唉。。 。。

其实后来我也打算提权服务器的,但是权限太小了,之前的各种0day工具也无用武之地。 最后放弃提权了。

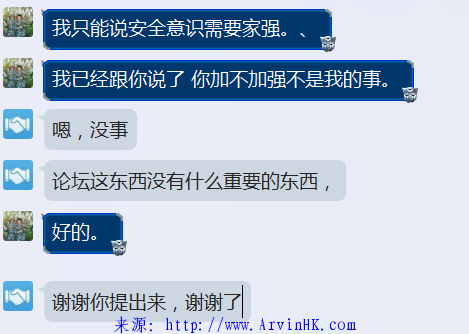

然后联系管理员,提醒他家强服务器的安全。但是换来的结果居然这样的回答。。。。

好吧!你都不管,我也没话说了。。。

最后还是帮网站管理员删掉了那个文件了。

没什么技术含量,纯属靠运气的一次渗透。